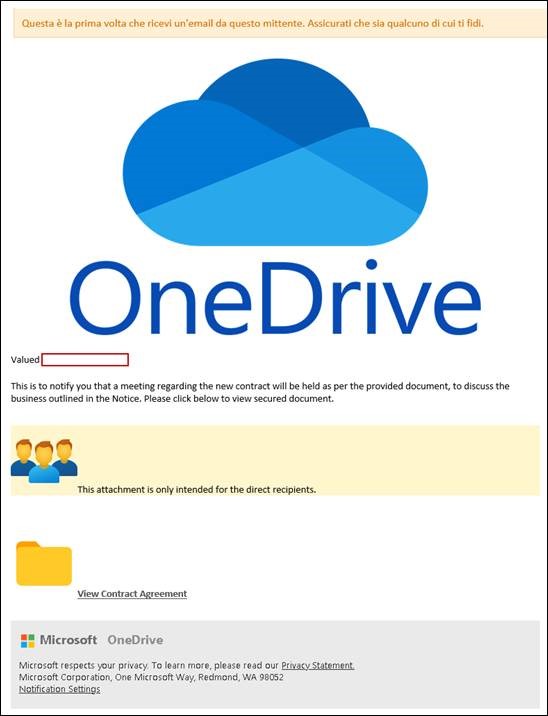

One Drive, il servizio di cloud storage di Microsoft, è stato utilizzato dai cybercriminali come esca per un tentato attacco di phishing.

In questo caso l’utente di un’organizzazione aziendale riceve una mail come quella riportata qui sotto con una richiesta di apertura di un documento importante.

In realtà si tratta di un attacco di phishing che sfrutta il social engineering per ingannare gli utenti con lo scopo di rubare le credenziali d’accesso alla piattaforma One Drive aziendale.

Microsoft One Drive: cos’è e come funziona

OneDrive è il servizio cloud Microsoft che consente di connettersi a tutti i file archiviati all’interno di una rete aziendale.

La piattaforma online conserva e protegge i file, li condivide con altri utenti e permette di accedere da qualsiasi dispositivo fisso o mobile.

Con Microsoft One Drive è possibile condividere file e cartelle con i colleghi in modo da poter collaborare ai progetti.

Con una connessione a Microsoft 365 e con i permessi di condivisione, inoltre, si possono condividere le informazioni presenti nella piattaforma anche con partner esterni all’organizzazione.

Cosa succede in caso di furto delle credenziali di One Drive

Come abbiamo detto in precedenza Microsoft One Drive consente di conservare i file aziendali all’interno di una piattaforma cloud.

Le informazioni e i dati sono accessibili tramite delle credenziali di accesso riservate agli utenti aziendali.

Qualora venissero rubate da parte di un hacker le credenziali di Microsoft One Drive potrebbero esserci diversi scenari:

- il malintenzionato copia i dati rubati all’utente e li rivende nel Dark Web.

- l’hacker rivende direttamente le credenziali di accesso, magari ad un competitor di quell’azienda che gli ha commissionato il lavoro.

In questo caso se all’interno della piattaforma One Drive ci fossero dati sensibili come brevetti esclusivi, il danno sarebbe enorme. - Il cybercriminale scopre che con le stesse credenziali si può accedere ad altri sistemi integrati come Outlook, CRM, Teams.

Questo scenario sarebbe il più grave di tutti poiché l’aggressore accede a qualsiasi sistema della rete aziendale.

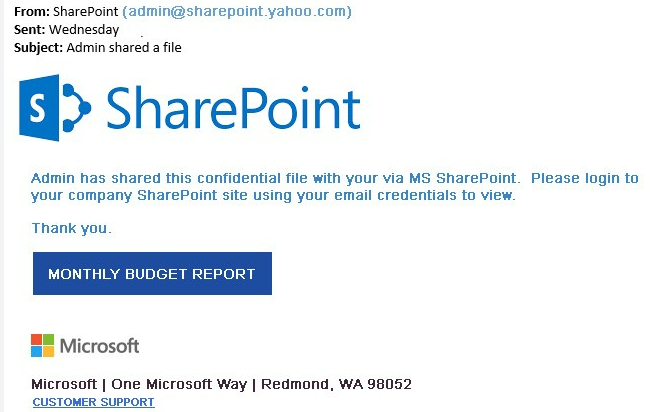

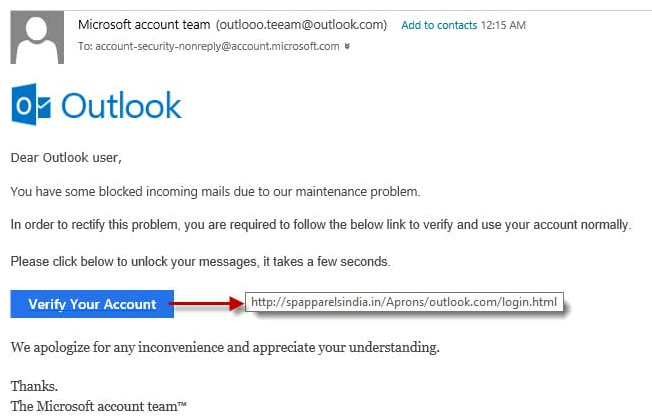

Attacchi phishing: non solo Microsoft, ecco altri esempi

Le soluzioni Microsoft sono una parte ormai integrante della quotidianità della maggior parte delle organizzazioni aziendali.

Per questo motivo molti attacchi hacker simulano una mail proveniente da un software appartenente all’ecosistema Microsoft.

Qui sotto riportiamo alcuni esempi di mail contraffatte di Sharepoint e Outlook.

Il brand di Microsoft è usato in molte campagne ma non è quello preferito dagli hacker.

Secondo recenti studi, infatti, i siti di giochi d’azzardo sono quelli più utilizzati dai malintenzionati per compiere attacchi basati sul social engineering.

La classifica vede in prima posizione Leon Bet, noto sito di casinò online e scommesse sportive seguito da Microsoft, Bet365, Amazon e Apple.

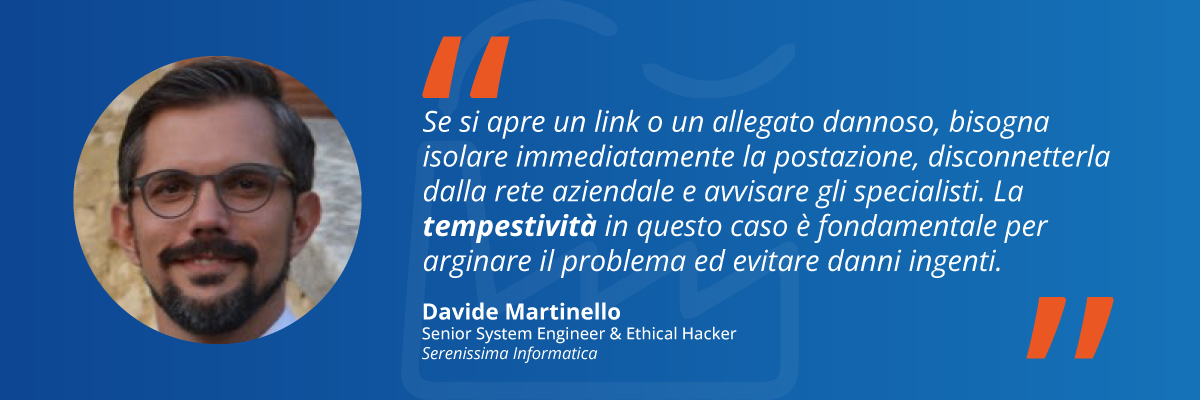

Quali sono le procedure da seguire in caso di phishing? Ce lo spiega Davide Martinello

Ricevere una mail di phishing è molto comune, l’importante è sapere quali sono le procedure corrette da seguire.

Per questo abbiamo chiesto al nostro Davide Martinello, Senior System Engineer ed Ethical Hacker di Serenissima Informatica come agire nel caso di ricezione di una mail fraudolenta.

“Se il messaggio arriva da un mittente sconosciuto e contiene un documento che non stiamo attendendo, questa mail va subito eliminata evitando assolutamente di cliccare sui link e sugli allegati presenti.”

“A maggior ragione, questa operazione è fondamentale quando notiamo che nella mail o nel dominio del mittente sono presenti errori di ortografia e di forma.”

“Nel caso in cui una mail arrivi da un contatto conosciuto, come ad esempio un collega o un manager aziendale, che contiene dei link e documenti sospetti, la cosa giusta da fare è non aprirli e contattare il mittente per una verifica.”

“Se sono presenti dei numeri in calce alla mail, riferiti al mittente, bisogna sempre accertarsi che le informazioni provengano da fonti attendibili, come ad esempio CRM, rubrica personale o aziendale, e così via.”

“Questo perché anche i numeri di riferimento alla mail potrebbero essere falsi ed è meglio verificare bene la provenienza dei dati prima di prendere contatto.”

“In presenza di mail dove vengono comunicati nuovi IBAN, legati a pagamenti di fatture o bonifici, va sempre effettuata una verifica telefonica con la controparte, mai dare per scontato nulla.”

“Nella mia esperienza”, prosegue Davide “ho riscontrato molti casi di clienti che hanno subito attacchi di phishing di questo tipo”.

“Purtroppo in alcuni casi, per distrazione, mancanza di prevenzione o semplice disinformazione può capitare di cadere nella trappola dell’hacker.”

“In ogni caso, qualsiasi mail che richiede l’inserimento di credenziali, che provenga da Microsoft, ditte di trasporti, istituti bancario, poste e chi più ne ha più ne metta…è sempre Phishing al 99,99%.”

“Nel dubbio…diffidare sempre!”

Affidarsi a un partner esperto di sicurezza informatica

Con l’aumento degli attacchi da parte di cybercrimali ai danni delle aziende è quanto mai necessario proteggere e mettere in sicurezza i dati sensibili aziendali.

Per questo motivo le aziende affidarsi a partner tecnologici in grado di fornire servizi di sicurezza informatica sempre all’avanguardia.

Per sapere di più di come proteggere i dati sensibili presenti nella tua rete aziendale compila il form presente in questa pagina.

"*" indica i campi obbligatori